Reiniciar el sistema operativo en

modo seguro (presionando F8 mientras reinicia el SOperativo)

Sin tener que formatear el disco,

cosa que en algunos casos tampoco lo es solución, ya que el Dorkbot se

aloja en el MBR del disco.

[Descargar rkill para poder instalar un antivirus]

Descargar el tool ElistarA

Hacer clic aquí para descargar directamente (clave para descomprimir: zonavirus)

Hacer clic aquí para descargar directamente (clave para descomprimir: zonavirus)

Si usan Vista o windows 7 hay que hacer un click con el botón

derecho sobre el archivo elistara y ejecutar como administrador,

seleccionan primero el disco C y le dan

explorar, una vez que finalicen seleccionan las otras particiones y lo mismo con las unidades de USB o tarjetas de memoria.

Con esto el DorkBot está en cierto modo eliminado, pero nos quedan dos detalles, uno

es el residuo del virus y otro es recuperar los atributos de las

carpetas que el virus nos ocultó, para ello vamos a abrir el winrar y

vamos a explorar cada una de las unidades la carpeta raiz y vamos a

eliminar una carpeta con el nombre RECYCLER.BIN

Luego ejecutar

cmd

una

vez abierta la consola de comandos, ir al directorio

raiz del USB flash memory (X:)

X:

attrib -s -r -h *.* /s /d

================Fuente

USBFix by Chiquitine29 // Manual de Uso

- Conecte todos sus dispositivos extraibles, Pendrive, etc.

- Abre USBFix

- Seguido tipea la opción 3 - Supresión

- Aparecerá una advertencia para que conecte sus dispositivos USB, dale Aceptar

- Durante el análisis el escritorio puede desaparecer, es normal, si USBFix le pide reiniciar el sistema dale Aceptar y reinicia la PC.

- Busca el reporte que se creará en esta ruta: C:\USBFix.txt

Cita:

| UsbFix creará una carpeta oculta llamada "$RECYCLE.BIN" "autorun.inf" en cada partición y cada unidad USB que se encuentre conectado al momento de ejecutar este. No elimine esta carpeta ... eso le ayudará a proteger sus dispositivos USB de futuras infecciones |

TDL Rootkit Detector

Detect presence of the TDL rootkit in your system

Descargar

SuperAntiSpyware Fr...

Detect and remove spyware, malware, rootkits, trojans, hijacker...

Descargar

Kaspersky TDSSKille...

Detect and remove rootkit malware on your PC.

Descargar

=========http://www.forospyware.com/t381169.html

www.bitdefender.com/VIRUS-1000651-en-Backdoor-IRCBot-Dorkbot-A.html

Backdoor.IRCBot.Dorkbot.A

| Spreading: | medium | |

| Damage: | medium | |

| Size: | ~ 118Kb | |

| Discovered: | 2011 May 15 |

SYMPTOMS:

- Extra http traffic

- Presence of a hidden file in folder. The name of the file is random.

- Presence of “HKEY_CURRENT_USER\Software\\Microsoft\\Windows\\CurrentVersion\\Run\file name” value.

TECHNICAL DESCRIPTION:

1. Spreading methods:

The malware has two ways of spreading: either via Instant Messaging (using MSN, Pidgin, Xchat) or USB devices.

2. General information:

Once the malware is executed, it copies itself in the folder. The copy is hidden and has a random name.

3. Implementation details:

The malicious file has multiple layers of

encrypted data. It decrypts some string structures. One such structure

contains the encrypted string, the length of the string and a hash

computed on the decrypted string (crc32).

==============

W32/Dorkbot.BS!tr is classified as a Trojan.

Trojan has

the capabilities to remote access connection handling, perform Denial of

Service (DoS) or Distributed DoS (DDoS), capture keyboard inputs,

delete file or object, or terminate process. ==============

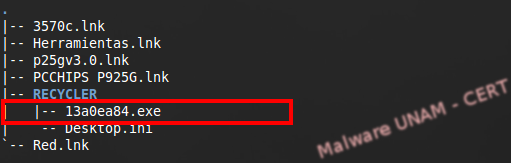

Analizar el contenido de la innecesaria carpeta Recycler en USB flash memory

Analizar las infecciones detectadas

===============

por plorenzana

En días pasados, un administrador nos envió una muestra proveniente de

una aula de cómputo para su análisis. Ésta se había estado propagando a

través de dispositivos USB y hasta esa fecha no había sido detectada por

los antivirus instalados.

Nos proporcionó la muestra tal y como la encontró en los dispositivos

de almacenamiento removibles, por lo regular, este tipo de malware se

aloja en una carpeta llamada RECYCLER (generalmente funge como

papelera de reciclaje del dispositivo, se encuentra oculta y con

permisos especiales) la estructura del directorio creada era la

siguiente:

El nombre del malware en el dispositivo era 13a0ea84.exe, sin embargo, este tipo de denominaciones hacen pensar que se trata de algún algoritmo para generar nombres aleatoriamente.

La muestra no se encuentra empaquetada por alguna herramienta, y por

las cadenas encontradas es posible ver que fue programada con

VisualBasic. Algunas de las cadenas que encontramos en texto claro,

fueron APAAGADO, seguido de un número.

[...]

posible Solución

Decidí formatear la memoria USB, pero el sistema bloquea el intento

normal para darle formato desde la interfaz gráfica de windows... tuve

que hacerlo desde la consola de MS-DOS, y aún así me decía que había

procesos asociados, forcé el cierre de los mismos y sólo así me aseguré

de que estuviese 100% limpia... sin embargo al volver a conectarla

automáticamente me creaba las carpetas RECYCLER... dentro de las cuáles

viene oculto este malware... por lo que entendí que al haber fallado el

proceso del antivirus... ya estaba copiado en mi disco duro.

Otro síntoma de que ya estaba infectada mi computadora fué que al

tratar de buscar información acerca del virus original reportado por el

antivirus no podía acceder a las páginas de Symantec, McAfee, Kaspersky,

etc. con ninguno de los navegadores instalados. Pensé que era una

extraña coincidencia y verifiqué al mismo tiempo en otras dos

computadoras que aún no habían sido infectadas.

Tal como describe este documento... el archivo se copia al folder

C:\Documents and Settings\[Usuario]\Datos de programa\[Nombre de archivo

aleatorio].exe -- Para sistemas operativos en español

C:\Documents and Settings\[Usuario]\Application Data\[Nombre de archivo

aleatorio].exe -- Sistemas operativos en inglés

Agregó la llave de registro

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\[Nombre

de archivo aleatorio]... intenté varias veces eliminar la llave de

registro, pero solo era eliminada por unos minutos antes de restaurarse

debido a que el archivo malicioso no era removido aún.

Seguir las indicaciones bajo el siguiente link

Ejecutar MalwareBytes y CCleaner

Scan type: Full scan (C:\|)

Files Infected: 1

Registry Data Items Infected:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security

Center\AntiVirusDisableNotify (PUM.Disabled.SecurityCenter) - Bad:

(1) Good: (0) - Quarantined and deleted successfully.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security

Center\FirewallDisableNotify (PUM.Disabled.SecurityCenter) - Bad:

(1) Good: (0) - Quarantined and deleted successfully.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security

Center\UpdatesDisableNotify (PUM.Disabled.SecurityCenter) - Bad: (1)

Good: (0) - Quarantined and deleted successfully.

Files Infected:

c:\documents and settings\administrator\application data\Amlklk.exe (Backdoor.Bot.WPM) -Quarantined and deleted successfully.

c:\documents and settings\administrator\application data\Amlklk.exe (Backdoor.Bot.WPM) -Quarantined and deleted successfully.

---------------------

Luego

Reparar errores de registro con CCleaner

Reiniciar el equipo inmediatamente

ESET OnlineScan

LibreOffice

LibreOffice Firefox

Firefox

No comments:

Post a Comment